GNU/Linux und MacOS X, mit einer Schritt-für-Schritt-Einführung in

das Signieren und Verschlüsseln von E-Mails und Dateien mit OpenPGP

Peter Jockisch,

Freiburg i. Br.

peterjockisch.de

Die PDF-Datei enthält sämtliche Verweise der ursprünglichen HTML-Version, verweissensitiver Text ist farbig eingerahmt, sichtbar beim Lesen im Browser oder mit einem separaten PDF-Betrachter; beim Drüberfahren mit dem Mauszeiger wird die Adresse angezeigt, beim Draufklicken öffnet sich die Netzseite im Webbrowser. Der Druck erfolgt ohne Farbrahmen. Artikelauszug:

Computerdateien können auf viele Weisen unbemerkt manipuliert werden. Kryptographische Prüfsummen, Hashwerte, dienen dem Schutze Ihrer Daten: Durch Bildung eines elektronischen Fingerabdrucks einer Datei wird ein stets gleichbleibender Zahlenwert erstellt. Weicht dieser zu einem späteren Zeitpunkt ab, liegt Beschädigung oder Manipulation vor. Mit einem einzigen Mausklick läßt sich so jederzeit die Unversehrtheit einer Datei prüfen.

Kryptographische Prüfsummen bilden die Grundlage für kryptographische Signierung und Verschlüsselung, für Netzseiten- und E-Mail-Zertifikate, für die qualifizierte elektronische Signatur, sowie für das technische Verständnis der revisionssicheren E-Mail-Archivierung, zu der alle Vollkaufleute gesetzlich verpflichtet sind.

Diese Einführung stellt zwei freie grafische Programme für die Prüfsummenbildung vor, CyoHash und Jacksum, für die Bedienung per Dateimanager.

Konsolenbasierte Programme werden ebenfalls beschrieben, sie sind betriebssystemplattformübergreifend erhältlich und sowohl unter MS-Windows 10 als auch unter den meisten Unix/BSD- und GNU/Linux-Systemen bereits vorinstalliert (Anleitung unter 2.3). D.h., daß keinerlei Programme installiert werden müssen, die vorhandenen Betriebssystem-Bordmittel reichen vollkommen aus, um Prüfsummen zu bilden.

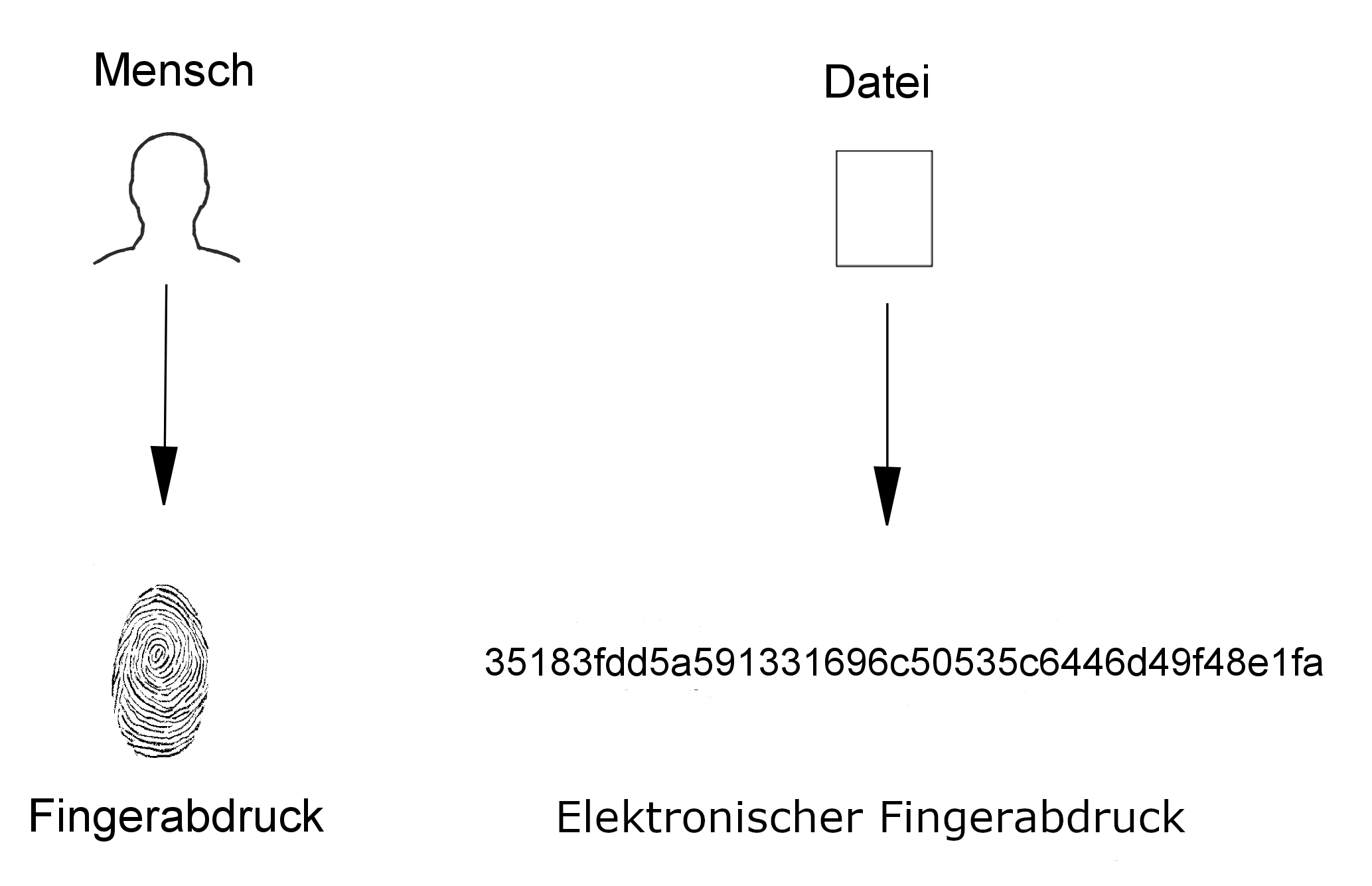

Menschen sind komplexe Lebewesen. Für ihre schnelle und unkomplizierte Identifizierung werden oftmals Fingerabdrücke erstellt. Nach demselben Prinzip können Computerdateien identifiziert werden: durch Erzeugung eines „elektronischen Fingerabdrucks“, der so genannten kryptographischen Prüfsumme, einer stets gleich-

bleibenden Zahl. Mittels standardisierter Verfahren kann so eine schnelle Integritäts- und Echtheitskontrolle von Dateien jedweder Art vorgenommen werden. Menschliche Fingerabdrücke werden mit Stempelkissen erstellt, elektronische mit einem Prüfsummenprogramm.

Wir betrachten kryptographische Prüfsummen. Sie basieren auf Streuwert- bzw. Hashfunktionen, die zu einer beliebigen Datei Streu- bzw. Hashwerte als Ergebnis liefern. Dieser Wert wird auch Hashcode bzw. Hash genannt.

Eine Datei, sowie identische Kopien von ihr, weist stets dieselbe Hashwert-Prüfsumme auf. Ändert sich jedoch auch nur ein einziges Bit oder Zeichen durch Beschädigung oder Manipulation, sollte ein gänzlich anderer Hashcode entstehen.

Ein Hashfunktions-Prüfsummenverfahren sollte also zu unterschiedlichen Computerdateien immer unterschiedliche Werte liefern. Die berechnete Prüfsumme ist, abhängig vom verwendeten Verfahren, immer gleichlang. Deshalb kann natürlich nur eine begrenzte Anzahl von Zahlen dargestellt werden: Es gibt praktisch unendlich viele Computerdateien, so daß mit einer Zahl fester Länge unmöglich jeder dieser Dateien ein unterschiedlicher Wert zugewiesen werden kann.

Unter Sicherheitsaspekten stellen sich verschiedene Angriffsszenarien dar, unter anderem die Fälschung von

Dokumenten. Ein Angreifer möchte von einer gegebenen Originaldatei, beispielsweise einer geschäftlichen Bestellung, eine gefälschte Version mit einer manipulierten, erhöhten Bestellmenge erstellen, welche dieselbe Hashwert-Prüfsumme aufweist. Nachdem er die Änderungen im Dokument vorgenommen hat, versucht er anschließend durch Ausprobieren, vielleicht mittels Einfügung unsichtbarer Steuerzeichen, eine Dateiversion zu erhalten, deren kryptographische Prüfsumme identisch zur derjenigen der Originaldatei ist. Bei solch einem Angriff kommen natürlich unterstützende Computerprogramme zum Einsatz.

Gelingt es nun tatsächlich einem Angreifer, in zeitlich vertretbarem Aufwand eine zweite Datei zu erzeugen, die die erwünschten Manipulationen enthält und die dieselbe kryptographische Prüfsumme der Originaldatei aufweist, so ist das betreffende Hashfunktions-Verfahren „gebrochen“. Nach Bekanntwerden solch einer Schwäche sollte es keine Verwendung mehr finden. Durch stetige Forschungsarbeit werden Schwächen schon längere Zeit im voraus erkannt.

Gäbe es einen unendlich berechnungsstarken Computer, so könnte, theoretisch, möglicherweise jedes Verfahren durch schlichtes Ausprobieren sämtlicher Möglichkeiten gebrochen werden (Brute Force Angriff). Für die Praxis wird solch eine Vorgehensweise in der Mehrzahl aller Fälle als nicht praktikabel erachtet, da die erforderlichen Berechnungen fast nie in vertretbarer Zeit durchführbar sind.

Die meisten Hashfunktionen wiesen bisher nur eine begrenzte Lebensdauer auf und wurden irgendwann aus Sicherheitsgründen von Nachfolgeverfahren abgelöst.

Berechnungsstärkere Computergenerationen tragen zur Verkürzung der Lebensdauer bei. Neben den rechenkraftbasierten Angriffen existieren jedoch auch anders orientierte, und es kann niemals ausgeschlossen werden, daß mithilfe mathematischer Kreativität bereits heute praktikable Angriffe möglich sind.

Im Hintergrund arbeitet und forscht ein riesiges Heer von Mathematikern, insbesondere für Nachrichtendienste. Nicht alle wissenschaftlichen Erkenntnisse werden veröffentlicht.

Die westliche IT-Infrastruktur basierte bis 2016 überwiegend auf dem SHA-1-Algorithmus (Secure Hash Algorithm 1). Dieser gilt seit 2017 als endgültig gebrochen, die erforderliche Rechenzeit, um ihn zu korrumpieren, ist drastisch gesunken. Experten empfehlen mittlerweile die SHA-2-Varianten SHA256, SHA384, oder SHA512. Der empfohlene Nachfolgealgorithmus zu SHA-2, SHA-3 [1], steht bereits seit 2012 offiziell fest.

In Rußland und vielen weiteren GUS-Staaten war GOST R 34.11-94 beziehungsweise GOST 34.311-95 der bisherige Hash-Standard in Behörden sowie in verschiedenen Wirtschaftsbereichen. [2] Wie bei SHA-1 wurden auch bei ihm strukturelle Schwächen gefunden.

Alle berechnungskraftbezogenen Aussagen dieser Einführung beziehen sich auf öffentlich verfügbare bzw. auf für die Allgemeinheit freigegebene Computersysteme und Forschungsarbeiten. Die Nutzung der jeweils aktuellsten, fortgeschrittensten Computertechnologie bleibt gegenwärtig vermutlich noch den Nachrichtendiensten vorbehalten, um diesen stets einen Berechnungskraftvorsprung zu gewährleisten, für eine effektive Aushebelung etablierter Verschlüsselungstechnologie.

Die auf breiter Ebene freigegebenen Verschlüsselungsverfahren mögen für untere Verwaltungsebenen nicht ohne weiteres zu brechen sein. Ganz oben in der Hierarchie, das heißt auf Nachrichtendienstebene, dürfte jedoch ein uneingeschränkter Zugriff auf modernste Computertechnologie vorhanden sein. Zudem werden vermutlich sämtliche über das Weltnetz transferierte Daten archiviert, für eine automatisch erfolgende Auswertung. Unter diesem Aspekt relativiert sich die Widerstandsfähigkeit von über das Internet versandten Dateien, die mit öffentlich standardisierter Technologie verschlüsselt wurden.

Schon seit langer Zeit existieren Überlegungen, daß bestimmte zu offiziellen Standards erhobene Kryptogra-

phieAlgorithmen inhärente mathematische Schwächen aufweisen könnten, die nur den Experten der Nachrichtendienste bekannt sind. Eine möglicherweise vorhandene Einflußnahme der Geheimdienste auf die Gestaltung von Sicherheitsprodukten (Software- und eventuell Hardware-Hintertürenproblematik, offene Fragen zu Standards usw.) ist Thema zahlreicher Artikel zur Computersicherheit, beispielsweise in „Did NSA Put a Secret Backdoor in New Encryption Standard?“ und in „Der Verschlüsselungsstandard AES: Das Danaer-Geschenk der US-Regierung für die Welt?“ Mehrere renommierte Firmen haben bereits direkt oder indirekt bestätigt, bei ihrer Produktentwicklung mit Nachrichtendiensten zusammenzuarbeiten. Offiziell begründet wurde dies unter anderem mit der Absicht, die technische Sicherheit von Firmenprodukten optimieren zu wollen. Wie groß der ausgeübte Druck zur „Zusammenarbeit” war, sei dahingestellt.

Korrumpierte Elektronik, bekannte oder unbekannte „fortschrittliche“ Hardwarearchitekturen mit ab Werk eingebauten „Fernwartungsfunktionen“, möglicherweise sogar mit einem im Prozessor eingebautem Funksystem, stellen, die andere Seite des Problems dar.

Weiter im PDF-Dokument (25 Seiten), die HTML-Version wird aus Zeitgründen nicht mehr gepflegt.